5

0

7334

Методи пошуку контактів людини використовуються у юридичній діяльності для перевірки клієнтів (процедура KYC), свідків або партнерів. Якщо ви складаєте досьє на компанію, необхідні відомості про ключові фігури і сторонній бізнес власників. Знаючи ім'я, телефон і адресу електронної пошти, можна перевірити фінансовий стан, знайти родичів і друзів, публікації у ЗМІ, облікові записи веб-сервісів і зареєстровані домени. Все починається з контактних даних.

Пошук контактів і username стануть у пригоді і в особистому житті, щоб стежити за колишнім у соцмережах і дейтинг-застосунках, а під час вибору психолога або тренера - знайти дипломи, сертифікати й прочитати відгуки.

Єдиного набору інструментів і схеми дій “із пункту А в пункт Б” під час пошуку контактів у відкритих джерелах немає. Ключові слова для пошуку, джерела інформації і інструменти є унікальними для кожного розслідування і залежать від вихідних даних і мети пошуку.

У статті розглянемо базові методи пошуку і верифікації контактів, які використовуються ресерчерами Molfar. Ми покажемо, як знайти номер телефону, e-mail адресу і облікові записи у базах витоку даних за допомогою Телеграм-ботів і веб-застосунків.

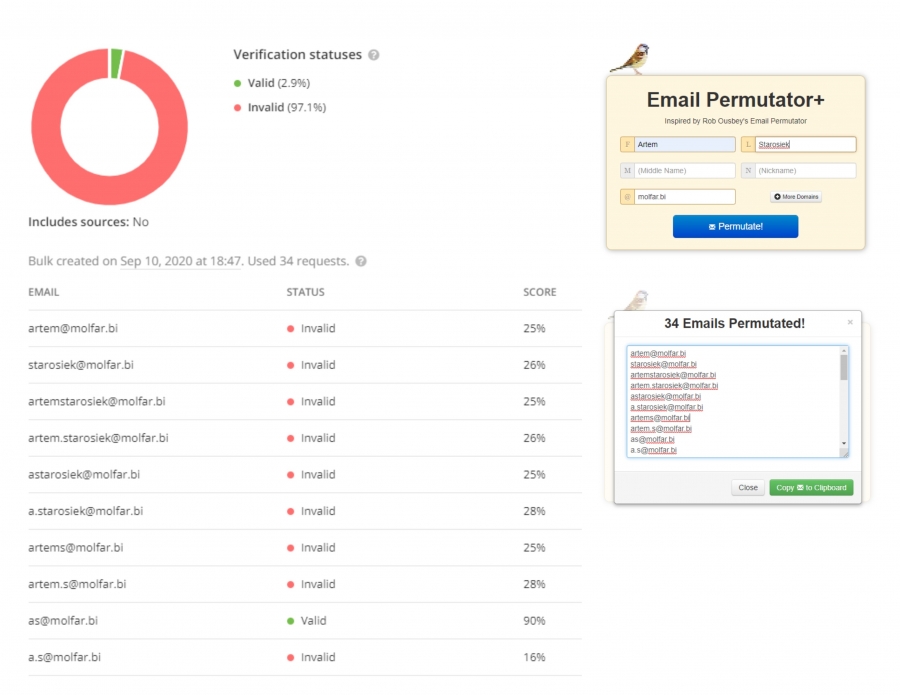

Якщо пошук у Google за ім'ям не приносить результату, корпоративну пошту можна підібрати, поєднуючи комбінації імені і фамілії з доменом компанії (наприклад, john.smith@company.com, smith.john@company.com). Особисту пошту - поєднуючи username або комбінацію імені і фамілії з доменом популярного поштового сервісу (@gmail.com, @outlook.com, @icloud.com, @yandex.ru). Для автоматизації пошуку комбінацій використовується застосунок Email Permutator+, який створює список потенційних адрес.

Hunter.io перевіряє список потенційних адрес, який було сформовано Email Permutator+. Рейтинг 90% і вище вказує на те, що адреса є реальною

Hunter.io перевіряє список потенційних адрес, який було сформовано Email Permutator+. Рейтинг 90% і вище вказує на те, що адреса є реальною

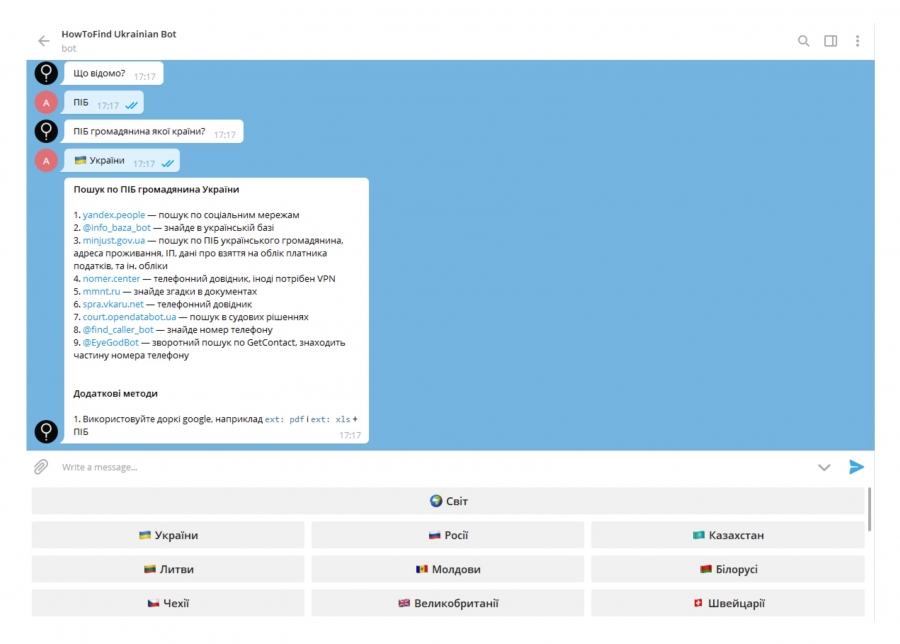

А якщо e-mail є настільки унікальним і його неможливо підібрати комбінацією імені і фамілії або використовуючи username? В допомогу - комерційні сервіси пошуку людей Pipl, Rocket Reach і Spokeo, пошук корпоративної пошти Hunter.io, а також ряд Телеграм-ботів. Щоб їх не запам'ятовувати, існує “один бот, щоб правити ними всіма” - @HowToFind_bot.

@HowToFind_bot містить посилання для пошуку персональних даних у публічних базах, довідниках, соцмережах і ботах у Telegram

@HowToFind_bot містить посилання для пошуку персональних даних у публічних базах, довідниках, соцмережах і ботах у Telegram

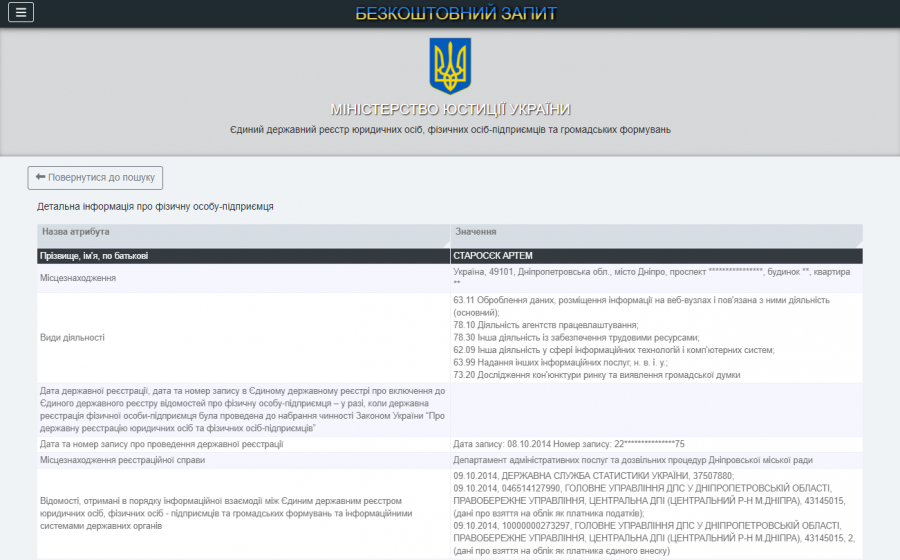

Якщо людина зареєстрована як приватний підприємець, то телефон, e-mail і адресу реєстрації можна знайти у публічних базах даних. Для пошуку підприємців в Україні використовується безкоштовний запит до Міністерства Юстиції.

Також телефон можна знайти на торговельних площадках, на сайтах організацій або асоціацій, у яких перебуває людина. Під час пошуку у відкритих джерелах будь-яка додаткова інформація про людину не буде зайвою - інтереси і захоплення, родинні зв'язки, номер автомобіля, сертифікати і участь у заходах. Як мінімум одна із зачіпок приведе до мети. А іноді телефон виставляють на загальний огляд у Facebook і LinkedIn, тоді залишається лише з'ясувати, чи є він реальним.

Під час пошуку контактів ресерчери ставлять під сумнів будь-які знайдені цифрові сліди і використовують одночасно декілька джерел для верифікації.

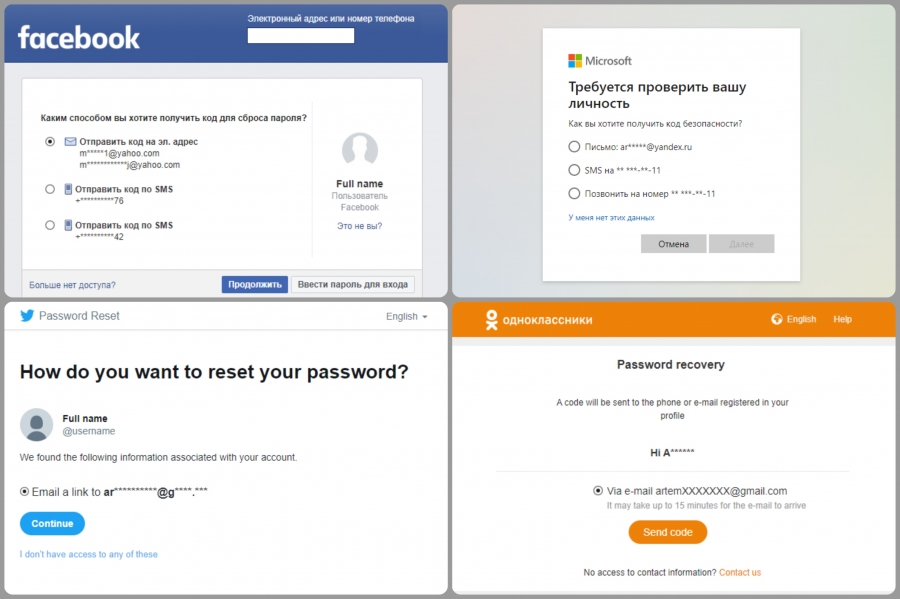

Один із способів верифікації e-mail - перевірити наявність MX-записів і зв'язок по протоколу SMTP. Сервіс Hunter.io виконує таку перевірку для декількох адрес одночасно. Ще один спосіб верифікації - функція відновлення пароля у соцмережах. Знаючи username або повне ім'я, достатньо обрати “Забули пароль” на сторінці авторизації, щоб отримати частину символів облікового запису і домену, на якому зареєстрований e-mail. Так перевіряють і номер телефону.

Сторінка відновлення паролю у Facebook і Twitter показує повне ім'я і аватар (відредаговані), в Однокласниках - до п'яти перших символів e-mail

Сторінка відновлення паролю у Facebook і Twitter показує повне ім'я і аватар (відредаговані), в Однокласниках - до п'яти перших символів e-mail

Цільову адресу e-mail слід перевірити у базах витоку даних - haveibeenpwned.com надає список сервісів, які піддавалися злому. Творці комерційного сервісу DeHashed пішли ще далі. DeHashed продає паролі, які були розкриті під час витоку даних, і знаходить інші облікові записи з таким же паролем. Якщо у користувача один і той же пароль для кількох облікових записів, отримаємо повний доступ до їхнього контенту, списків друзів і контактів. Наступним кроком зловмисників може стати викрадення зовнішності і біографії для створення дипфейків. Якщо у базу витоку потрапив корпоративний домен, то конкуренти отримують доступ до інформації про співробітників і клієнтів, фінансових звітів і бізнес-планів.

Один із варіантів пошуку імені і фото - додати телефон до контактів смартфону і перевірити наявність облікових записів у месенджерах Telegram, WhatsApp, WeChat, Facebook Messenger або Viber.

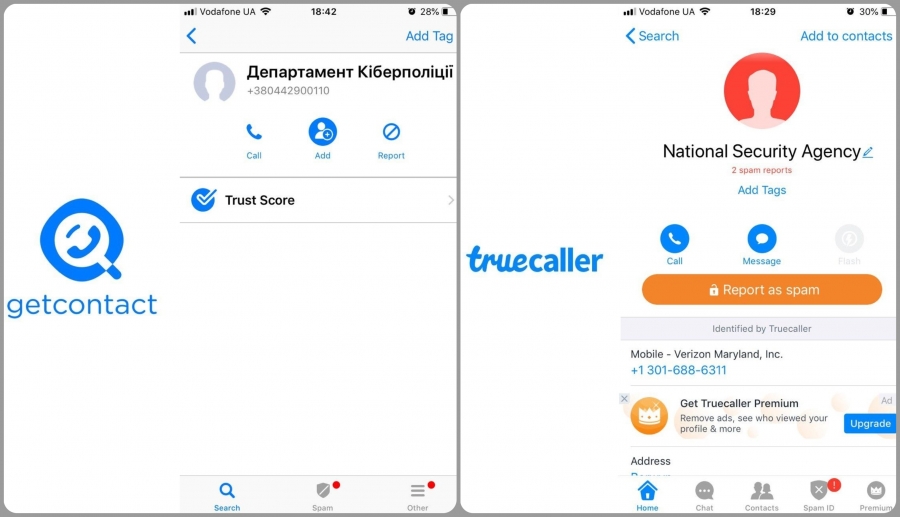

Для визначення номеру також використовують застосунки Getcontact і Truecaller, для абонентів у США - That'sThem. Getcontact зберігає хештеги користувачів для ідентифікації абонента і створює рейтинг довіри згідно з відгуками і спам-активністю номера телефону.

Рух по спіралі розслідування не завжди досягає кульмінації. Суб'єкт пошуку може застосувати захисні заходи: видалити хештеги у Getcontact, налаштувати приватність у соцмережах і запросити видалення інформації у комерційних реєстрах. Але якщо контактна інформація з'явилась у базах витоку або інформаційних брокерів один раз - вона розкрита назавжди. Після видалення контактів у одній базі, вони з'являться в іншій.

Динаміка зберігається і під час розвідки - ресерчер уточнює і коригує план розслідування на підставі нової інформації. Якщо з'ясували, що мета пошуку володіє кубком кращого захисника, то контакти знайдемо на сайті футбольної асоціації. Відомий username у соцмережах - знайдемо облікові записи інших сервісів. Кіберрозвідка - це насамперед критичне мислення, спостережливість і здатність аналізувати, які підкріплюються знаннями технологій і гнучкими методами.

Переглядів

Коментарі

Переглядів

Коментарі

Отримайте швидку відповідь на юридичне питання у нашому месенджері, яка допоможе Вам зорієнтуватися у подальших діях

Ви бачите свого юриста та консультуєтесь з ним через екран , щоб отримати послугу Вам не потрібно йти до юриста в офіс

Про надання юридичної послуги та отримайте найвигіднішу пропозицію

Пошук виконавця для вирішення Вашої проблеми за фильтрами, показниками та рейтингом

Переглядів:

354

Коментарі:

0

Переглядів:

296

Коментарі:

0

Переглядів:

228

Коментарі:

0

Переглядів:

372

Коментарі:

0

Переглядів:

511

Коментарі:

0

Переглядів:

552

Коментарі:

0

Protocol.ua є власником авторських прав на інформацію, розміщену на веб - сторінках даного ресурсу, якщо не вказано інше. Під інформацією розуміються тексти, коментарі, статті, фотозображення, малюнки, ящик-шота, скани, відео, аудіо, інші матеріали. При використанні матеріалів, розміщених на веб - сторінках «Протокол» наявність гіперпосилання відкритого для індексації пошуковими системами на protocol.ua обов`язкове. Під використанням розуміється копіювання, адаптація, рерайтинг, модифікація тощо.

Повний текстПриймаємо до оплати

Copyright © 2014-2026 «Протокол». Всі права захищені.